SI1531483371

RANCANG BANGUN SMART DOOR LOCK

DENGAN FACE RECOGNITION UNTUK KEAMANAN

AKSES RUANG SERVER BERBASIS RASPBERRY PI

Disusun Oleh :

NIM : 1531483371

NAMA : Mohamad Warid

FAKULTAS SAINS DAN TEKNOLOGI

PROGRAM STUDI SISITEM KOMPUTER

KONSENTRASI COMPUTER SYSTEM

TANGERANG

TA. 2019/2020

UNIVERSITAS RAHARJA

LEMBAR PENGESAHAN SKRIPSI

RANCANG BANGUN SMART DOOR LOCK

DENGAN FACE RECOGNITION UNTUK KEAMANAN

AKSES RUANG SERVER BERBASIS RASPBERRY PI

Disusun Oleh :

NIM |

: 1531483371

|

Nama |

|

Fakultas |

: Sains dan Teknologi

|

Program Pendidikan |

: Strata 1

|

Program Studi |

: Sistem Komputer

|

Konsentrasi |

: Computer System

|

Disahkan Oleh :

Tangerang, Januari 2020

| Dekan |

Ketua Program Studi

| ||||

| Universitas Raharja |

Program Studi Sistem Komputer

| ||||

| (Ageng Setiani R., S.Kom., M.Si)

| |||||

| NIP : 006095 |

NIP : 011919

|

| Rektor

| |||||

| NIP : 000603

|

UNIVERSITAS RAHARJA

LEMBAR PERSETUJUAN PEMBIMBING

RANCANG BANGUN SMART DOOR LOCK

DENGAN FACE RECOGNITION UNTUK KEAMANAN

AKSES RUANG SERVER BERBASIS RASPBERRY PI

Dibuat Oleh :

NIM |

: 1531483371

|

Nama |

Telah disetujui untuk dipertahankan dihadapan Tim Penguji Ujian Komprehensif

Fakultas Sains dan Teknologi

Program Studi Sistem Komputer

Konsentrasi Computer System

Disetujui Oleh :

Tangerang, 15 Januari 2020

| Pembimbing I

|

Pembimbing II

| ||

| (Dr.Ignatius Joko Dewanto, S.Kom., M.M)

|

(Hendra Kusumah, S.Kom., M.T.I.)

| ||

| NID : 15022

|

NID : 14017

|

UNIVERSITAS RAHARJA

LEMBAR PERSETUJUAN DEWAN PENGUJI

RANCANG BANGUN SMART DOOR LOCK

DENGAN FACE RECOGNITION UNTUK KEAMANAN AKSES

RUANG SERVER BERBASIS RASPBERRY PI

Dibuat Oleh :

NIM |

: 1531483371

|

Nama |

Disetujui setelah berhasil dipertahankan dihadapan Tim Penguji Ujian Komprehensif

Fakultas Sains dan Teknologi

Program Studi Sistem Komputer

Konsentrasi Computer System

TA. 2019/2020

Disetujui Oleh :

Tangerang, .. ... 2020

| Ketua Penguji |

Penguji I |

Penguji II

| ||

| ……………………… |

……………………… |

………………………

| ||

| NID:……………………… |

NID:……………………… |

NID:………………………

|

UNIVERSITAS RAHARJA

LEMBAR KEASLIAN SKRIPSI

RANCANG BANGUN SMART DOOR LOCK

DENGAN FACE RECOGNITION UNTUK KEAMANAN AKSES

RUANG SERVER BERBASIS RASPBERRY PI

Disusun Oleh :

NIM |

: 1531483371

|

Nama |

|

Fakultas |

: Sains dan Teknologi

|

Program Pendidikan |

: Strata 1

|

Program Studi |

: Sistem Komputer

|

Konsentrasi |

: Computer System

|

Menyatakan bahwa Skripsi ini merupakan karya tulis saya sendiri dan bukan merupakan tiruan, salinan, atau duplikat dari Skripsi yang telah dipergunakan untuk mendapatkan gelar Sarjana baik di lingkungan Universitas Raharja maupun di Universitas lain, serta belum pernah dipublikasikan.

Pernyataan ini dibuat dengan penuh kesadaran dan rasa tanggung jawab serta bersedia menerima sanksi jika ternyata pernyataan diatas tidak benar.

Tangerang, 20 Januari 2020 |

| NIM: 1531483371

|

)*Tanda tangan dibubuhi materai 6.000; |

ABSTRAKSI

PT.Fiber Networks Indonesia adalah salah satu Perusahaan Internet service Provider (ISP) yang sudah memiliki Base Transceiver Station (BTS) daerah Jabodetabek. Proses akses memasuki ruang server di BTS saat ini masih menggunakan akses manual dengan kunci biasa. Setaip ISP tentunya menginginkan penangnan yang cepat dalam menyelesaikan problem yang ada untuk menjaga agar koneksi pelanggan tetap terjaga da stabil. Akses pintu ruang server saat ini masih rentan dalam hal keamanannya dan masih ada kemungkinan mudah untuk di bobol. Penelitian ini di maksudkan untuk membuat prototype alat Smart Door Lock dengan Face Recognition untuk keamanan akses masuk ruang server. Adapun alat prototipe ini menggunakan face recognition berbasis Raspberry Pi untuk akses pintu masuk, 1 buah kamera sebagai pendeteksi dan pengenal wajah. Internet sebagai media penghubung komunikasi, Aplikasi Berbasis Flask web framework untuk memepermudah akses dan penyimpanan data . Serta menggunakan Solenoid Door Lock sebagai actuator. Dari hasil pengujian terlihat bahwa wajah yang suda didaftrakan dapat dikenali sehingga pintu dapat terbuka dan ketika wajah tidak dikenali maka solednoid tetep mengunci dan pintu tidak terbuka. Semua data user yang masuk dan mencoba masuk (penyusup) tersimpan pada Database sqlite 3 serta pada memory internal Raspberry pi sebagai log atau history sehingga bisa memudahkan kedepannya untuk melihat data jika diperlukan.

Kata Kunci: Rasberry pi , raspicam , face recognitiont, Flask, Sqlite3, door lock

ABSTRACT

PT.Fiber Networks Indonesia is an Internet service provider company (ISP) that already has a Base Transceiver Station (BTS) in the Greater Jakarta area. The access process enters the server room at BTS currently using manual access with regular keys. Each ISP certainly wants a fast response in solving existing problems to keep customer connections stable and stable. Access to the server room door is still vulnerable in terms of security and there is still an easy possibility to be broken. This research is intended to make a prototype of the Smart Door Lock tool with Face Recognition for secure access to the server room. The prototype tool uses Raspberry Pi-based face recognition to access the entrance, 1 camera as a face detection and recognition. Internet as a communication hub, Flask-based web application framework to facilitate data access and storage. And using the Solenoid Door Lock as an actuator. From the test results it can be seen that the face that has been registered can be recognized so that the door can be opened and when the face is not recognized then the solednoid remains locked and the door does not open. All user data that enters and tries to enter (intruders) is stored in sqlite Database 3 as well as in Raspberry pi's internal memory as a log or history so that it can make it easier to view data if needed.

Keyword:Rasberry pi, camera module, face recognition, Flask, Sqlite3, door lock

KATA PENGANTAR

Puji dan syukur penulis panjatkan kehadirat Allah SWT yang telah memberikan rahmat dan karunia-Nya, sehingga penulis dapat menyelesaikan laporan Skripsi ini dengan baik. Laporan ini disajikan dalam bentuk buku. Adapun judul yang diambil dalam penyusunan Skripsi ini adalah ” RANCANG BANGUN SMART DOOR LOCK DENGAN FACE RECOGNITION UNTUK KEAMANAN AKSES RUANG SERVER BERBASIS RASPBERRY PI”.

Laporan ini bertujuan untuk memenuhi salah satu persyaratan dalam memperoleh gelar Sarjana Komputer (S.Kom) untuk jenjang S1 di Universitas Raharja, Cikokol Tangerang. Sebagai bahan penulisan, penulis mengambil data berdasarkan hasil observasi, wawancara, survey serta studi pustaka yang mendukung penulisan ini.

Penulis menyadari bahwa tanpa bantuan, bimbingan dan doa dari semua pihak maka penyusunan laporan Skripsi tidak akan berjalan sesuai dengan yang diharapkan. Oleh karena itu pada kesempatan ini penulis ingin menyampaikan terima kasih sebesar-besarnya kepada:

- Allah SWT yang telah memberikan rahmat serta karuniaNya.

- Kedua orang tua dan keluarga yang telah memberikan dukungan moral dan spiritual untuk keberhasilan penulis dalam menyelesaikan laporan Skripsi ini.

- Bapak Dr. Po. Abas Sunarya, M.Si selaku Rektor Universitas Raharja.

- Bapak Sugeng Santoso, M.Kom, selaku Dekan Fakultas Sains dan Teknologi Universitas Raharja.

- Ibu Ageng Setiani R, S.Kom., M.Si. selaku Ketua Program Studi Sistem Komputer.

- Bapak Dr. Ingnatius Joko Dewanto,S,Kom.,M.M selaku pembimbing I yang telah meluangkan waktu, pikiran dan tenaganya untuk membantu dan memberikan bimbingan serta pengarahan kepada penulis.

- Bapak Hendra Kusumah,S.Kom.,M.T.I. selaku Dosen pembimbing II yang telah meluangkan waktu dan ilmunya untuk memberikan bimbingan dan motivasi kepada peneliti dalam menempuh penulisan laporan skripsi ini.

- Bapak Wiwit Bahtiyar sebagai stakeholder dan karyawan PT. Fiber Networks Indonesia yang telah memberikan dukungan dan masukannya kepada Penulis.

- Teman-teman Organisasi UKM FUMMRI dan teman seperjuangan yang mau saling berbagi ilmu untuk kemajuan bersama.

Penulis menyadari bahwa dalam penyajian dan penyusunan laporan Skripsi ini masih banyak kekurangan dan kesalahan, baik dalam penulisan, penyajian ataupun isinya. Oleh karena itu kritik dan saran yang membangun, penulis harapkan sebagai pemicu untuk dapat berkarya lebih baik lagi. Semoga Laporan Skripsi ini bermanfaat bagi pihak yang membutuhkan.

| Tangerang, Januari 2020 | |

| Mohamad Warid | |

| NIM : 1531483371 |

Daftar isi

- 1 BAB I

- 2 BAB II

- 2.1 Teori Umum

- 2.2 Teori Khusus

DAFTAR GAMBAR

- Gambar 2.1. Operasi Local Binnary Pattern.

- Gambar 2.2 Ekstrak Histogram

- Gambar 2.3 Tahapan dalam SDLC

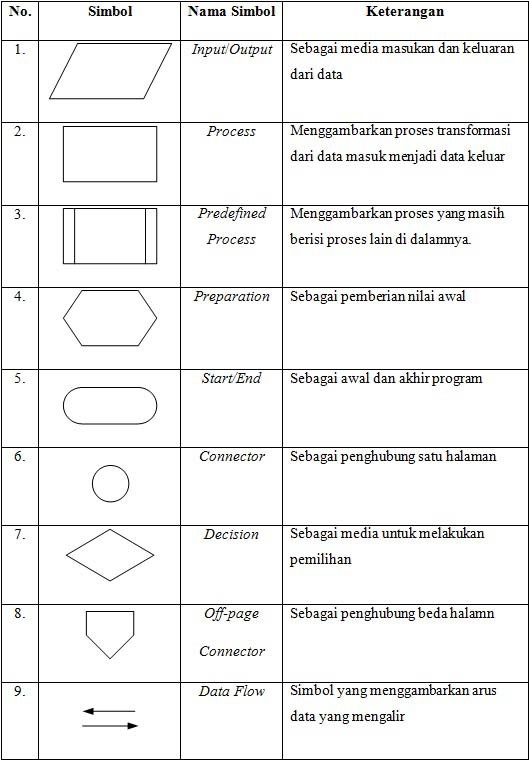

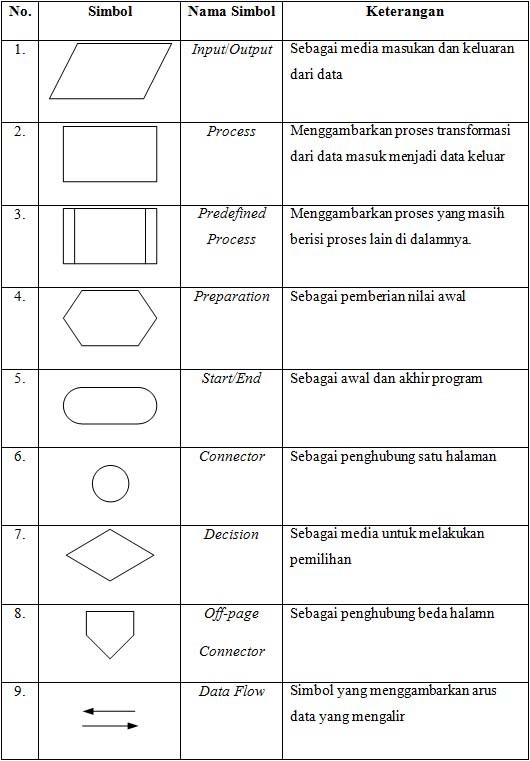

- Gambar 2.4 Simbol – Simbol Flowchart

- Gambar 2.5 Blackbox testing

- Gambar 2.6 Rangkian Power Supply 12 Volt

- Gambar 2.7 Rangkian Power Supply 5 Volt

- Gambar 2.8 Perbedaan Spesifikasi Raspberry Pi

- Gambar 2.9 Bagian-Bagian Rasberry pi dan Pin GPIO

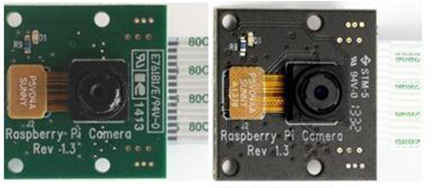

- Gambar 2.10 Raspberry Camera

- Gambar 2.11 Logo Rasbian

- Gambar 2.12 Logo Debian

- Gambar 2.13 Relay dan simbolnya

- Gambar 2.14 Solenoid Door Lock

- Gambar 3.1 Struktur Organisasi

- Gambar 3.2 Flowchart Sistem Berjalan

- Gambar 3.3 Diagram Blok

- Gambar 3.4 Membuka Aplikasi Fritzing

- Gambar 3.5 Halaman Utama Fritzing

- Gambar 3.6 Halaman Kerja membuat Schematic

- Gambar 3.7 Tampilan Menu Save

- Gambar 3.8 Pemasangan Kamera raspberry pi

- Gambar 3.9 Pemasangan Relay DC

- Gambar 3.10 Pemasangan solenoid ke relay DC

- Gambar 3.11 Rangkaian Lampu Led

- Gambar 3.12 Pemasangan Push button

- Gambar 3.13 Pemasangan Power Adaptor Raspi

- Gambar 3.14 Bentuk Akhir Rangkian Alat

- Gambar 3.15 Instalasi Raspbian

- Gambar 3.16 Ekstrak File Rspbian

- Gambar 3.17 Proses Instalasi Rasbian

- Gambar 3.18 Tampilan Terminal Raspberry pi

- Gambar 3.19 Instalasi VNC server

- Gambar 3.20 Tampilan VNC viewer

- Gambar 3.21 Koneksi Raspberri pi ke Wifi

- Gambar 3.22 Memulai Gaeny

- Gambar 3.23 Halaman Utama Gaeny

- Gambar 3.24 Aplikasi DB browser for Sqlite

- Gambar 3.25 Tampilan Home Smart Door Lock System

- Gambar 3.26 Menu Dataset

- Gambar 3.27 Menambah User Baru

- Gambar 3.28 Proses Training Dataset

- Gambar 3.29 Menu Valid User

- Gambar 3.30 Menambah Unknow User

- Gambar 3.31 Foto Valid Users dan Unknow User

- Gambar 4.1 Flowchart Tambah Data

- Gambar 4.2 Flowchart Push Button

- Gambar 4.3 Flowchart Kenali Wajah

DAFTAR TABEL

- Tabel 2.1 Perbedaan Model Raspberry Pi

- Tabel 3.1 Rencana Jadwal Penelitian

- Tabel 3.2 Tabel Verifikasi Sebab

- Tabel 3.3 Komponen Perangkat Keras (Hardware)

- Tabel 3.4 Elisitasi Tahap I

- Tabel 3.5 Elisitasi Tahap II

- Tabel 3.6 Elisitasi Tahap III

- Tabel 3.7 Final Draf Elisitasi

- Tabel 4.1 Perbedaan Prosedur Berjalan dan Yang Diusulkan

- Tabel 4.2 Tabel Inages

- Tabel 4.3 Tabel Valid_User

- Tabel 4.4 Tabel Unknow User

- Tabel 4.5 Tabel Login

- Tabel 4.6 Balck-Box Testing

- Tabel 4.7 Testing Face recognition

- Tabel 4.8 Testing Aplikasi Web Smart Door Lock

- Tabel 4.9 Tabel Jadwal Penelitian

- Tabel 4.10 Estimasi Biaya

DAFTAR SIMBOL

DAFTAR SIMBOL FLOWCHART

DAFTAR SIMBOL

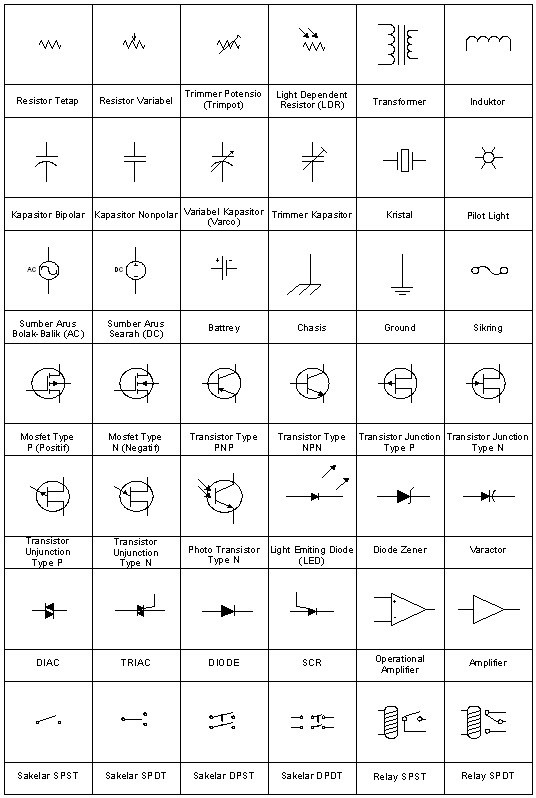

DAFTAR SIMBOL KOMPONEN ELEKTRONIKA

BAB I

Latar Belakang

Teknologi komputer saat ini berkembang dengan sangat pesat dan menjadi salah satu peran yang sangat penting dalam berbagai aspek kehidupan manusia, termasuk dibidang security salah satunya. Saat ini telah banyak dikembangkan sistem keamanan untuk akses masuk rumah ruangan dengan berbagai verifikasi identitas menggunakan sistem komputer. Salah satunya menggunakan teknologi biometrik yang memanfaatkan karakteristik khusus dari individu manusia tersebut. Teknologi biometrik mengharuskan sesorang memposisikan tubuhnya pada posisi tertentu sesuai dengan posisi sensor dan mengharuskan pula untuk tidak bergerak dalam waktu tertentu agar proses identifikasi oleh sistem bisa akurat. Contoh jari, iris mata, pengenalan wajah dan sebagainya.

PT. Fiber Networks Indonesia adalah salah satu perusahaan penyedia layanan internet atau ISP di Indonesia dengan media wireless dan fiber optic. Dimana saat ini sudah tersebar jaringannya diarea Jabodetabek melalui Base Transceiver Station (BTS) yang dibangunnya. Disetiap BTS terdapat suatu ruangan server yang berisi semua perangkat jaringannya, seperti switch, modem, UPS dan lainnya. Dala hal ini yang boleh masuk dan melakukan aktifitas di ruangan tersebut hanya orang-orang tertentu saja yang sudah diberi tanggung jawab. Namun saat ini untuk akses ruang tersebut masih menggunakan kunci biasa dan belum ada sistem yang dapat mengetahui siapa saja yang mencoba masuk kedalam ruangan tersebut. Jelas hal ini akan mengakibatkan kesulitan melakukan pengecekan jika terjadi hal-hal yang tidak diinginkan oleh pihak yang tidak bertanggung jawab.

Dari uraian – uraian yang dijelaskan diatas, maka peneliti mencoba untuk menganalisis dan menemukan solusi terhadap permasalahan-permasalahan yang ada menggunakan sebuah prototipe yang dituangkan kedalam laporan ilmiah dengan judul “RANCANG BANGUN SMART DOOR LOCK DENGAN FACE RECOGNITION UNTUK KEAMANAN AKSES RUANG SERVER BERBASIS RASPBERRY PI”.

Rumusan Masalah

Berdasarkan uraian yang sudah dijelaskan diatas, maka dapat dirumuskan permasalahan menjadi beberapa hal, yaitu sebagai berikut:

-

Apa saja kendala – kendala yang terjadi pada saat akses masuk ke ruang server di PT. Fiber Networks Indonesia?

-

Bagaimana merancang sistem atau prototipe yang dapat melakukan pembatasan akses masuk kedalam ruang server?

-

Bagaimana merancang sistem untuk mengunci pintu otomatis sebagai pengganti dari kunci manual?

Ruang Lingkup Penelitian

Sebagai pembatasan masalah yang dibahas agar tetap fokus dan sesuai tujuan yang ditetapkan, maka peneliti menentukan ruang lingkup permasalahan hanya dilakukan pada PT. Fiber Networks Indonesia pada ruang server Base Transceiver Station (BTS). Adapun alat prototipe ini menggunakan face recognition berbasis Raspberry Pi untuk akses pintu masuk, 1 buah kamera sebagai pendeteksi dan pengenal wajah. Internet sebagai media penghubung komunikasi, Aplikasi Berbasis Web sebagai interfacing untuk memepermudah akses alat melalaui internet Serta menggunakan Solenoid Door Lock sebagai actuator.

Tujuan dan Manfaat Penelitian

Tujuan Penelitian

Adapun beberapa tujuan yang diharapkan dari penelitian ini antara lain:

-

Tujuan Individual

1. Menciptakan suatu karya yang bermanfaat bagi peneliti dan pihak yang berhubungan terkait infrastruktur keamanan akses ruang server BTS.

-

Tujuan Fungsional

1. Sebagai alat untuk akses masuk kedalam ruang server

2. Untuk mengetahui siapa saja yang masuk ke dalam ruang server melalui pengenal wajah sebagai akses masuk.

3. Untuk mengetahui orang yang tidak dikenali atau penyusup yang mencoba masuk.

-

Tujuan Oprasional

1. Memudahkan tim BTS dan Helpdesk dalam memantau akses ruang server.

2. Membantu meningkatkan pekerjaan lebih efektif.

Manfaat Penelitian

Adapaun beberapa manfaat yang diharapkan dari penelitian ini antara lain:

-

Manfaat Individual

1. Menambah pengetahuan dan wawasan peneliti serta menerapkan ilmu yang telah didapatkan selama di Universitas Raharja.

-

Manfaat Fungsional

1. Dapat menjadi pembaharuan sistem akses masuk ruangan, sehingga tidak memerlukan anak kunci lagi.

2. Mempermudah pemantauan jika ada penyusup yang mencoba ingin masuk ruang server.

-

Manfaat Operasoinal

1. Dapat memudahkan petugas dalam memonitoring akses ruang server.

2. Karyawan yang menjadi tim BTS tidak perlu lagi menggunakan anak kunci dalam membuka pintu.

Metode Penelitian

Metode Pengumpulan Data

-

Pengamatan Langusng (Observation)

DPeneliti melakukan peninjauan atau pengamatan langsung pada PT. Fiber Networks Indonesia dengan cara mengumpulkan data, informasi, dan memperlajari petunjuk yang didapat serta dokumen pendukung lainnya.

-

Wawancara (Interview)

Melakukan proses tanya jawab langsung kepada bapak Wiwit Bahtiar sebagai narasumber yang berhubungan langsung dengan tema penelitian ini untuk memperoleh data yang jelas dan akurat.

-

Studi Pustaka (Library Research)

Dilakukan dengan cara mempelajari dan mencari data yang sesuai dengan tujuan dari penyusunan laporan ini melalui referensi-referensi buku, jurnal nasional maupun internasional, serta sumber-sumber lainnya yang mendukung penelitian ini.

Metode Analisis

Pada metode ini melakukan analisis pada sistem-sistem yang sudah ada dengan beberapa point pertimbangan seperti bagaimana cara kerja sistem, apa saja komponen yang digunakan untuk membuat sistem tersebut dan juga kekurangan dari sistem tersebut.

Adapun metode analisis yang digunakan dalam penelitian ini adalah metode System Development Life Cycle (SDLC). Metode SDLC ini sendiri terbagi ke dalam lima tahap, yaitu:

-

Perencanaan

Dalam tahap ini beberapa hal yang terkait dengan penelitian direncanakan seperti mendefinisikan masalah, membuat jadwal dan memulai proses pengembangan proyek.

-

Analisis

Dalam tahap analisis, masalah yang menjadi pokok penelitian dianalisa lebih dalam untuk mengurai permasalahan-permasalahan yang ada agar lebih jelas. Kemudian mengumpulkan informasi yang terkait dengan permasalahan yang sedang dipecahkan.

-

Desain

Di tahap selanjutnya, penelitian mulai fokus ke dalam perkembangan design dari sistem yang sedang dibuat serta bagaimana sistem akan bekerja.

Metode yang digunakan dalam desain perancangan sistem pada alat menggunakan diagram blok, dimana tahap demi tahap proses pembuatan prototype ini dinyatakan kedalam ringkasan gambar yang menyatakan gabungan sebab dan akibat antara masukan dan keluaran dari sistem yang dibangun.

-

Pengujian

Pada metode testing kali ini penulis melakukan percobaan menggunakan Black Box Testing pada sistem yang akan di buat, dalam fungsinya Black Box Testing digunakan agar mengetahui perancangan sudah berjalan sesuai dengan ketentuan atau tidak dan tidak ada kesalahan.

Peneliti membuat suatu percobaan untuk mengetahui kemampuan dan akurasi alat mengenai akses masuk dengan pengenal wajah (Face Recognition) menggunakan raspberry pi.

-

Implementasi

Setelah tiga tahap sebelumnya dilalui, di tahap ini sistem yang sedang dibuat akan diimplementasikan untuk melihat seberapa baik sistem berjalan dan menyelesaikan permasalahan yang terjadi.

Metode Prototype

Metode prototype yang digunakan adalah metode pendekatan Rapid (Throwaway) prototyping, karena produk yang akan dirancang ini merupakan media percobaan yang nantinya tidak akan dipakai hingga didapatkan cara kerja dan fungsi sesuai dengan kebutuhan yang ada.

Sistematika Penulisan

Dalam laporan ini penulis membagi laporan menjadi beberapa bab untuk mempermudah dalam menyusun dan juga mempermudah pembaca untuk memahami maksud dari pembuatan laporan ini. Berikut ini adalah uraian singkat dari setiap bab:

BAB I PENDAHULUAN

Bab ini menjelaskan tentang latar belakang masalah, rumusan masalah, ruang lingkup, tujuan penelitian, manfaat penelitian, metode penelitian dan sistematika penulisan yang digunakan dalam penyusunan laporan.

BAB II LANDASAN TEORI

Bab kedua ini berisi landasan teori sebagai konsep dasar dalam penyusunan alat dan beberapa definisi yang bersumber dari buku, junal serta literatur review yang sesuai dengan penelitian sehingga menghasilkan karya yang bernilai ilmiah dan memiliki daya guna.

BAB III PEMBAHASAN

Bab ini menjelaskan tentang gambaran umum instansi yang terdiri dari sejarah singkat, struktur organisasi dan wewenang serta tanggung jawab, alur proses sistem serta gambaran sistem yang sudah berjalan.

BAB IV HASIL PENELITIAN

Bab ini menjelaskan tentang gambaran sistem yang diusulkan, hasil penelitian dari prototype yang telah dirancang kemudian dilakukan pengujian atas kinerja dari alat dan sistem, serta dilakukan evaluasi dan estimasi biaya yang dikeluarkan untuk implementasi.

BAB V KESIMPULAN DAN SARAN

Bab ini berisi tentang kesimpulan dan saran yang berkaitan dengan pengembangan sistem setelah pembuatan alat dan observasi pada perusahaan berdasarkan rumusan masalah yang telah diuraikan sebelumnya.

DAFTAR PUSTAKA

DAFTAR LAMPIRAN

BAB IILANDASAN TEORITeori UmumKonsep Dasar Rancang BangunDefinisi Rancang BangunMenurut Pressman dalam Marini dan Asrika (2017:76), “Rancang bangun merupakan seran gkaian prosedur untuk menerjemahkan hasil analisa dari sebuah sistem ke dalam Bahasa pemrograman untuk mendeskripsikan dengan detail bagaimana komponen-komponen sistem diimplementasikan”.

Menurut Maulani dkk dalam Jurnal ICIT Vol. 4 No. 2 (2018:157), “Rancang bangun adalah menciptakan dan membuat suatu aplikasi ataupun sistem yang belum ada pada suatu instansi atau objek tersebut”.

Dari definisi rancang bangun diatas dapat disimpulkan bahwa rancang bangun merupakan rangkaian prosedur yang berupa perencanaan dan pembuatan sketsa untuk menghasilkan atau mengembangkan sistem baru yang lebih baik dan dapat diimplementasikan

Tujuan Perancangan Sistem-

Untuk memenuhi kebutuhan pada pemakai sistem.

-

Untuk memberi gambaran yang jelas pada rancang bangun yang lengkap kepada pemrogram komputer dan ahli-ahli teknik lain yang terlibat.

Tahapan Rancang BangunMenurut Lestari (2017:24), beberapa tahapan dan tujuan dalam rancang bangun antara lain:

-

Tahap setelah analisis dari siklus pengembangan sistem

-

Pendefinisian dari kebutuhan-kebutuhan fungsional.

-

Persiapan untuk rancang bangun implementasi.

-

Dapat berupa penggambaran perancangan dan pembuatan sketsa atau pengaturan dari beberapa element yang terpisah kedalam satu kesatuan yang utuh dan berfungsi.

Konsep Dasar PrototypeDefinisi PrototypeMenurut menurut Simarmata dalam Saefullah et al. (2017:64), “Prototype merupakan bagian dari produk yang mengekspresikan logika maupun fisik antarmuka eksternal yang ditampilkan”.

Menurut Supangat et al. (2018:93), “Prototype adalah proses pembuatan model sederhana software yang mengizinkan pengembang memiliki gambaran dasar tentang program serta melakukan pengujian awal. Prototype memberikan fasilitas bagi peneliti dan pemakai untuk saling berinteraksi selama proses pembuatan, sehingga peneliti dapat dengan mudah memodelkan perangkat lunak yang akan dibuat”.

Menurut NIIT dalam Syahputra & Kurniawan (2018:106), “Sebuah Prototype adalah sebuah contoh penerapan sistem yang menunjukkan keterbatasan dan kemampuan fungsional utama dari sistem yang diusulkan. Setelah Prototype dibangun, maka disampaikan kepada konsumen untuk dievaluasi. Prototype membantu konsumen menentukan bagaimana fitur berfungsi dalam perangkat lunak akhir. Konsumen memberikan saran dan perbaikan pada Prototype. Tim pengembang menerapkan saran di Prototype baru, yang sekali lagi dievaluasi oleh konsumen. Proses berlanjut sampai konsumen dan tim pengembang memahami persyaratan yang tepat dari sistem yang diusulkan. Ketika Prototype akhir telah dibangun, persyaratan-persyaratan dianggap telah selesai.

Dari beberapa pendapat diatas dapat disimpulkan bahwa Prototype adalah contoh ataupun gambaran dari suatu sistem yang memberikan ide bagi para calon pengguna dalam bentuk sebenarnya, yang dapat dirubah sebelum direalisasikan sehingga bisa diketahui kira-kira sistem tersebut akan berfungsi dengan baik jiak disusun dalam bentuk lengkapnya.

Jenis – Jenis PrototypeMenurut Naji (2016), Terdapat empat macam model prototype popular, diantaranya adalah sebagai berikut:

-

Rapid/throwaway prototypingn

“A rough prototype is built with the bare minimum of requirements definition; once detailed requirements have been elicited through this rough prototype, the prototype is completely discarded. Focus on features and functions without expanding scope or cos”t.

“Advantages: it’s cost-effective, low effort and fast, while still producing a prototype that can be tested by users in the early stages of the project cycle. Accurate definition of requirements with minimum time and manpower is a powerful reason to implement rapid/throwaway prototyping into the software development lifecycle”.

“Disadvantages: the throwaway approach won’t suit every project or product. The focus on fast build-discard cycles can mean that developers are distracted from analyzing requirements fully, so better solutions might be overlooked in the rush to get stuff out there”.

-

Evolutionary prototyping

Evolutionary prototyping takes a more slow and steady approach to software prototyping. Requirements that are well understood and defined are used to build an initial functional prototype; gradually, as more and more requirements come into focus through feedback, testing and building, new prototypes are built around the original”.

“Disadvantages: it takes time, and some projects don’t dispose of a ton of time for making super detailed prototypes. Also, if using an evolutionary prototyping approach with stakeholders inexperienced in software development, there’s a risk some may confuse the prototype for the final product – when this happens they can get attached to features that might not make the final cut, or demand 100% functionality in all use cases”.

-

Incremental prototyping

“Incremental prototyping has correlations with the evolutionary approach, but it certainly isn’t the same. Whereas in evolutionary you’ll have one prototype that develops organically, an incremental approach involves building different prototypes of different features, then merging them all into one over-arching design concept. Multiple small-scale prototyping cycles go on simultaneously, each going through the basic prototyping process – requirements, design, testing, redesigning – individually”.

“Disadvantages: Incremental can be tough on the project manager, but the advantages it brings can outweigh the disadvantages, time between project kick-off and final delivery is significantly reduced, because all parts of the system are prototyped and tested simultaneously. Of course, there’s always the possibility the pieces just won’t fit together – this can only be avoided by careful and complete plotting of the entire system before prototyping starts”.

-

Extreme prototyping

“If extreme prototyping sounds intense, that’s because it is. Reserved pretty much exclusively for web prototyping, design and development, extreme prototyping consists of three interdependent phases: phase 1 involves building a static prototype out of HTML pages; in phase 2, functional screens are created with a simulated services layer; finally, phase 3 all the services are activated. It’s known as ‘extreme’ because developers are basically creating functional UIs blind. This extreme approach makes for super fast project cycling and delivery, and keeps the whole team focused on deliverables rather than discovering every possible requirement and adding unnecessary features. The downside? Teams have to work on top of each other, and managing egos and workloads can get tricky. Also, ‘extras’ such as QA can get left by the wayside in the rush towards product launch”.

Tahapan PrototypeMenurut Raymond McLeod Jr. dalam (Saefullah, Sunandar, and Rifai 2017), Langkah-langkah pada model Prototype jenis I adalah sebagai berikut:

-

Mengidentifikasikan kebutuhan pemakai.

Analis sistem mewawancarai pemakai untuk mendapatkan gagasan dari apa yang diinginkan pemakai terhadap sistem.

-

Mengembangkan Prototype

Analisis sistem mungkin bekerjasama dengan spesialis informasi lain, menggunakan satu atau lebih peralatan prototype untuk mengembangkan sebuah prototype.

-

Menentukan apakah prototype dapat diterima.

Analis mendidik pemakai dalam penggunaan prototype dan memberikan kesempatan kepada pemakai untuk membiasakan diri dengan sistem, tahap pengujian.

-

Menggunakan Prototype

Prototype ini menjadi sistem yang dapat dioperasionalkan pada tahap implementasi sistem.

Konsep Dasar Face RecognitionDefinisi Face RecognitionMenurut Aryani, dkk dalam SEMNAS TEKNOMEDIA (2017:37) “ Face recognition merupakan salah satu teknik pengenalan wajah yang sama seperti sidik jari dan retina mata, dimana hasil tangkapan kamera akan di cocokkan dengan foto atau tekstur lekuk wajah yang sudah ada di dalam database”.

Menurut Maulani dkk dalam Jurnal ICIT Vol. 4 No. 2 (2018:157), Menurut Hanuebi ,dkk dalam Jurnal Teknik Informatika Vol 14, No 2 (2019:244) “ Wajah dapat digunakan sebagai salah satu objek biometric pada tubuh manusia yang dapat digunakan untuk melakukan otentikasi. Proses otentikasi biometrik dengan menggunakan wajah sebagai pembanding ini lebih dikenal dengan istilah Face Recognition”.

Berdasarkan beberapa definisi diatas dapat disimpulkan bahwa Face Recognition merupakan metode otentifikasi biometrik menggunakan foto atau tekstur lekuk wajah sebagai pembanding yang sudah terdaftar didatabase”.

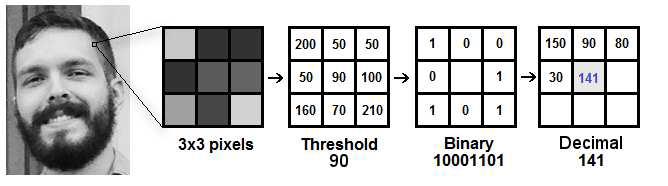

Algoritma Local Binary Pattern HistogramMenurut Aryani, dkk dalam SEMNAS TEKNOMEDIA (2017:37) Menurut Hanuebi ,dkk dalam Jurnal Teknik Informatika Vol 14, No 2 (2019:244) “Local Binary Pattern (LBP) adalah operator tekstur yang sederhana namun sangat efisien yang melebeli piksel pada suatu gambar dengan cara menetapkan ambang batas pada lingkungan setiap piksel dan menganggap hasilnya sebagai angka biner.

Ada beberapa tahap pada algoritma local binary pattern histogram: (Hanuebi, dkk dalam Jurnal Teknik Informatika Vol 14, No 2 , 2019:244 )

-

Parameter

Algortima local binary pattern histogram memiliki 4 parameter, yaitu radius, neighbors, grid x, dan grid y. Radius digunakan untuk membentuk local binary pattern dan merepresentasikan jari – jari di sekitar piksel tengah. Nilai dari parameter ini biasanya 1. Neighbors adalah jumlah titik sampel untuk membentuk local binary pattern. Neighbors biasanya bernilai 8. Grid x adalahan jumlah sel pada arah horisontal dan grid y adalah jumlah sel pada arah vertikal.

-

Training Algoritma

Algoritma perlu dilatih agar proses pengenalan wajah dapat dilakukan. proses ini dilakukan dengan menggunakan gambar wajah orang yang ingin dikenali sebagai dataset. Perlu juga untuk menetapkan id. Id ini bisa berupa nama atau nomor tertentu yang unik dan berbeda dengan id yang lain

-

Menerapkan operasi Local Binary Pattern.

Langkah komputasi pertama dari local binary pattern histogram adalah dengan membuat gambar menengah yang akan menggmbarkan gambar asli dengan cara yang lebih baik dalam menyoroti karakteristik wajah. Proses ini dilakukan dengan menggunakan konsep sliding window, berdasarkan parameter radius dan neighbors.

Pada gambar 2.1 dibawah, dapat dilihat bahwa sebuah gambar wajah sebelum melalui proses local binary pattern harus dibuat menjadi gambar grayscale terlebih dahulu. Setiap bagian pada gambar yang akan diproses, diambil dalam bentuk window 3x3 piksel. Angka pada setiap piksel merepresentasikan intensitas cahaya bernilai 0 – 255. Kemudian nilai pada piksel yang di tengah akan menjadi ambang batas. Ambang batas ini akan menentukan 8 nilai piksel lain disekelilingnya. Jika nilai piksel di sekitarnya lebih dari nilai ambang batas, akan diubah menjadi satu, sedangkan jika kurang dari nilai ambang batas akan diubah menjadi 0. Setelah proses selesai maka semua nilai pada window 3x3 itu adalah nilai biner. Nilai biner ini akan disusun searah jarum jam untuk dikonversikan menjadi nilai desimal. Nilai desimal akan menjadi ambang batas pada gambar baru yang akan dibentuk. Proses ini akan dilakukan secara berulang hingga semua piksel pada gambar asli dikonversi dan membentuk gambar baru yang merepresentasikan karakterristik wajah yang lebih baik dari pada gambar asli

Gambar 2.1 operasi Local Binary Pattern -

Melakukan Pengenalan Wajah

Gambar hasil proses sebelumnya sekarang akan dibagi menjadi beberapa grid dengan menggunakan parameter grid x dan grid y. Gambar 2.2 dibawah menunjukan bagaimana gambar asli yang merupakan gambar grayscale melalui porses local binary menjadi histogram.

Karena gambar asli telah dibuat dalam bentuk grayscale maka , pada histogram hanya terdapat 256 posisi (0 – 255) yang mewakili intensitas kemunculan setiap piksel. Setiap histogram dataset akan digabungkan untuk membentuk histograrm baru yang lebih besar, dimana histogram ini akan mewakili karakteristik gambar asli.

Gambar 2.2 Mengekstrak Histogram -

Hasil Pengenalan Wajah

Pada tahap ini proses trainnig algoritma sudah selesai. Setiap histogram yang dibuat akan mewakili setiap gambar dari training dataset. Jadi akan diberikan gambar input baru yang harus melalui semua proses pada tahap sebelumnya kemudian dibandingkan kedekatannya dengan setiap histogram dari dataset hasil training.

Dari perbaningan ini akan dikembalikan id dari histogram yang paling mendekati nilainya dengan histogram dari gambar input baru. Selain id algoritma ini juga akan mengembalikan nilai confidence. Nilai confidence dapat digunakan untuk menentukan nilai ambang batas kedekatan histogram. Jika tidak membuat ambang batas maka setiap wajah yang akan dimasukan akan dikembalikan id yang nilai histogramnya mendekati meskipun data wajah tersebut belum pernah disimpan sebelumnya. Dengan menggunakan confidece sebagai batas maka jika gambar masukan nanti adalah wajah yang tidak dikenali, tidak akan dikembalikan nilai id yang mendekati.

Konsep Dasar Analisis SDLCDefinisi SDLCMenurut Rosa dan shalahuddin (2016:25) “SDLC singkatan dari Software Development Life Cycle atau kadang disebut juga System Development Life Cycle. SDLC adalah proses mengembangkan atau mengubah suatu sistem perangkat lunak dengan menggunakan model – model dan metodologi yang digunakan orang untuk mengembangkan sistem-sistem perangkat lunak sebelumnya”.

Tahapan – Tahapan dalam SDLC-

Perencanaan (Planning)

Mengembangkan rencana manajemen proyek dan dokumen perencanaan lainnya. Menyediakan dasar untuk mendapatkan sumber daya (resources) yang dibutuhkan untuk memperoleh solusi.

-

Analisis Kebutuhan (requirements analysis)

Menganalisis kebutuhan pemakai sistem perangkat lunak (user) dan mengembangkan kebutuhan user. Membuat dokumen kebutuhan fungsional.

-

Desain (Design)

Menstrafortasikan kebutuhan detail menjadi kebutuhan yang sudah lengkap, dokumen desain sistem fokus pada bagaimana dapat memenuhi fungsi-fungsi yang dibutuhkan.

-

Pengembangan (Development)

Mengkonversi desain ke sistem informasi yang lengkap termasuk bagaimana memperoleh dan melakukan instalasi lingkungan sistem yang dibutuhkan, membuat basis data dan mempersiapkan prosedur kasus pengujian, mepersiapkan berkas atau file pengujian, pengkodean, pengompilasian, memperbaiki dan mebersihkan program, peninjaua dan pengujian.

-

Intergrasi dan Pengujian (Integration and test)

Mendemostrasikan sistem perangkat lunak bahwa telah memenuhi kebutuhan yang dispesifikasikan pada dokumen kebutuhan fungsional. Dengan diarahkan oleh staf penjamin kualitas (quality assurance) dan user menghasilkan laporan analisis pengujian.

-

Implementasi (Implementation)

Termasuk pada persiapan implementasi, implementasi perangkat lunak pada lingkungan produksi (lingkungan pada user) dan menjalankan resolusi dari permasalahan yang teridentifikasi dari fase integrasi dan pengujian.

-

Operasi dan Pemeliharaan (operation and maintenance)

Mendeskripsikan pekerjaan untuk mengoperasikan dan memelihara sistem informasi pada lingkungan produksi (lingkungan pada user), termasuk pada implementasi akhir dan masuk pada proses peninjauan.

Gambar 2.3 Tahapan Dalam SDLC

Konsep Dasar FlowchartMenurut Pahlevy dalam Solikin (2018:494), “Flowchart merupakan bagan (chart) yang menunjukan alir atau arus (flow) di dalam program atau prosedur sistem secara logika.

Menurut Solikin (2018:494), “Flowchart (bagan alir) merupakan gambaran dalam bentuk diagram alir dari algoritma-algoritma dalam suatu program, yang menyatakan arah alur program tersebut”.

Dari dua pendapat diatas dapat disimpulka bahwa flowchart merupakan bagan arus atau alir dari sebuah sistem yang menyatakan arah program dari sistem tersebut.

Gambar 2.4 Simbol – Simbol FlowchartKonsep Dasar Black Box TestingMenurut Mustaqbal dkk. (2015:34), mengemukakan bahwa Black Box Testing berfokus pada spesifikasi fungsional dari perangkat lunak. Tester dapat mendefinisikan kumpulan kondisi input dan melakukan pengetesan pada spesifikasi fungsional program.

Menurut Himawan dkk. (2016:342), “Metode pengujian black-box berusaha untuk menemukan kesalahan dalam beberapa kategori, diantaranya fungsi-fungsi yang salah atau hilang, kesalahan interface, kesalahan dalam struktur data atau akses database eksternal, kesalahan performa, kesalahan inisialisasi dan terminasi.”

Dari dua pendapat diatas dapat disimpulkan bahwam Blck-box testing merupakan proses pengetesan terhadap fungsi-fungsi pada produk untuk mengetahui kesalahan-kesalahan yang ada mulai dari produk atau alat itu sendiri sudah berfungsi dengan baik atau belum.

Gambar 2.5 Black-box testingKonsep Dasar ElisitasiMenurut Muhammad Iqbal Hanafri, dkk (2017:7) “Elisitasi adalah sekumpulan aktivitas yang ditunjukkan untuk menemukan kebutuhan suatu sistem melalui komunikasi dengan pelanggan, pengguna sistem, dan pihak lain yang memiliki kepentingan dalam pengembangan sistem”.

Menurut Hidayat dkk dalam Bachtiar dan Atikah (2015:74) “Elisitasi yaitu berisi usulan rancangan sistem baru yang diinginkan oleh pihak manajemen terkait dan disanggupi oleh penulis untuk dieksekusi”.

Menurut Dede Bachtiar dan Atikah dalam Jurnal Sisfotek Global (2015:74)“Elisitasi berisi usulan rancangan sistem baru yang diinginkan oleh pihak manajemen terkait dan disanggupi oleh penulis untuk dieksekusi. Elisitasi dilakukan melalui tiga tahap yaitu sebagai berikut :

-

Elisitasi Tahap I

Berisi seluruh rancangan sistem baru yang diusulkan oleh pihak manajemen terkait melalui proses wawancara.

-

Elisitasi Tahap II

Merupakan hasil pengklasifikasian dari elisitasi tahap I berdasarkan metode MDI. Metode MDI ini bertujuan untuk memisahkan antara rancangan sistem yang penting dan harus ada pada sistem baru dengan rancangan yang disanggupi oleh penulis untuk dieksekusi.

-

M” pada MDI itu artinya mandatory (penting). Maksudnya requirement tersebut harus ada dan tidak boleh dihilangkan pada saat membuat sistem baru.

-

“D” pada MDI itu artinya desirable, maksudnya requirement tersebut tidak terlalu penting dan boleh dihilangkan. Tetapi jika requirement tersebut digunakan dalam pembuatan sistem, akan membuat sistem tersebut lebih sempurna.

-

“I” pada MDI itu artinya inessential. Maksudnya bahawa requirement tersebut bukanlah bagian dari luar sistem

-

-

Elisitasi Tahap III

Merupakan hasil penyusutan dari elisitasi tahap II dengan cara mengeliminasi semua requirement yang optionnya I pada metode MDI. Selanjutnya semua requirement yang tersisa diklasifikasikan kembali melalui metode TOE, yaitu sebagai berikut:

-

T artinya Technical, Maksudnya bagaimana tata cara atau teknik pembuatan requirement tersebut dalam sistem yang diusulkan.

-

O artinya Operational, maksudnya bagaimana tata cara penggunaan requirement tersebut dalam sistem yang akan dikembangkan.

-

E artinya Economy, maksudnya berapakah biaya yang diperlukan guna membangun requirement tersebut dalam sistem.

Metode TOE tersebut dibagi kembali menjadi beberapa option, yaitu :

-

High (H) : Sulit untuk dikerjakan, karena teknik pembuatan dan pemakaiannya sulit serta biayanya mahal, sehingga requirement tersebut harus diimplementasi.

-

Middle (M) : Mampu untuk dikerjakan

-

Low (L) : Mudah untuk dikerjakan

-

-

Final Draft Elisitasi

Merupakan hasil akhir yang dicapai dari suatu proses elisitasi yang dapat digunakan sebagai dasar pembuatan suatu sistem yang akan dikembangkan.

Teori KhususKonsep Dasar Power Supply atau Catu DayaMenurut Santosa, dkk dalam Jurnal MENARA Ilmu Vol. XII. No.11 (2018:45),” Power supply merupakan pasokan energi yang dibutuhkan sebuah piranti elektronik dalam melakukan kerjanya. Power supply bertugas menyediakan daya yang sesuai dengan alat yang dicatunya. Peralatan elektonik pada umumnya membutuhkan sumber energi listrik arus searah (DC). Sedangkan energi yang disediakan PLN berupa listik arus bolak balik (AC).

Menurut Gunawan (2017: 1)“Power supply adalah referensi ke sumber daya listrik. Perangkat atau sistem yang memasok listrik atau jenis energi ke output beban atau kelompok beban disebut power supply unit atau PSU. Perangkat elektronika mestinya dicatu oleh suplai arus searah DC (direct current) yang stabil agar dapat bekerja dengan baik.”

Menurut Rosman (2017: 3)“Power supply terdiri atas dua jenis yaitu power supply linier dan power supply switching. Power supply linier berarti tegangan iuaran akan mengalir secara kontinyu ke beban. Sementara power supply switching merupakan power supply yang dibangun berdasrkan teknik pengsaklaran sehingga tegangan yang mengalir ke beban tidak sama per sekian detik.”

Berdasarkan beberapa pendapat diatas dapat disimpulkan bahwa Power Supply merupakan salah satu komponen untuk menyediakan sumber energi dari sumber listrik ke perangkat lain yang bisa diatur tegangannya sesuai kebutuuhan seperti 5 volt atau 12 volt.

Gambar 2.6 Rangkaian Power Adaptor 12 volt

Gambar 2.7 Rangkaian Power Adaptor 5 VoltKonsep Dasar Raspberry piDefinisi Raspberry PiMenurut kadir, (2017:2) Raspberry pi adalah papan elektronik seukuran kartu kredit yang memiliki fungsi seperti komputer. Jika dihubungkan ke monitor keyboard, mouse, dan jaringan komputer. Anda dapat menggunakannya layaknya komputer. Anda dapat memakainya untuk menulis dokumen, melayari internet, bermain game, bahkan menjadikannya sebagai web server.

Menurut Doni, (2017:423), "Raspberry pi atau sering disingkat Raspi adalah papan sirkuit komputer yang mempunyai ukuran lebih kecil jika dibandingkan dengan papan sirkuit komputer pada umumnya".

Menurut Kurniawan ,dkk dalam Jurnal ELKOMIKA Vol. 6 No.1 dengan judul sistem keamanan rumah berbasis Rasberry pi dan Telegram Massanger (2017:4) ”Rasberry pi adalah papan komputer tunggal yang dikembangkan oleh yayasan Raspberry pi di Inggris”.

Jenis – Jenis Raspberry piMenurut Kadir (2017:2) ada beberapa model dari raspberry pi yaitu :

-

Rasberry pi model A

-

Middle (M) : Raspberry pi model B

-

Rasberry pi 2 model B

Tabel 2.1 Perbedaan Model Raspberry pi

Perbedaan dari tiap model Rasberry Pi tersebut dapat dilihat pada table di bawah ini:

Gambar 2.8 Perbedaan Spesifikasi Raspberry PiBagian – Bagian Rasberry piBerikuat bagian – bagian pada Raspberry pi pada umumnya : (Kadir, 2017:2)

-

CPU dan GPU

Prosessor yang digunakan pada Raspberry pi adalah ARM1176JZF-S dengan kecepatan Clock sebesar 700 Mhz dan GPU atau Graphic Processing Unit yang dipakai adalah Video Core IV.

-

Memory (RAM)

Raspberry pi model B+ ini menggunakan RAM sebesar 512 Mb. RAM ini diletakkan menyatu dengan prosesor.

-

Power

Untuk Catu Daya, Raspberry pi menggunakan konektor Micro USB yang biasa digunakan pada Charger Smartphone Android, catu daya ini bekerja pada tegangan 5V dengan arus minimal 1A agar Raspberry pi bekerja sama maksimal.

-

Slot Micro Sd

Bagian ini berfungsi untuk tempat memasukkan Micro SD yang sudah diisi dengan salah satu OS Raspberry Pi. OS tersebut adalah Raspbian, Fedora, Arch Linux, Raspbmc, OpenELEC, dll.

-

Port HDMI

Port ini berfungsi untuk menampilkan OS Raspberry pada TV mempunyai port HDMI.

-

Port RCA

Sama seperti port HDMI, port ini berfungsi untuk menampilkan OS Raspberry pi namun menggunakan Port Video untuk TV model lama.

-

Konektor Audio

Berfungsi sebagai konektor untuk Speaker atau Headset

-

LED Indikator

Terdapat 5 Led yang masing-masing berfungsi sebagai Indikator catu daya, proses kerja CPU, dan proses kerja jaringan.

-

Port USB

Selayaknya penggunaan pada komputer, port ini berfungsi untuk menyambungkan berbagai macam perangkat USB seperti Flash Disk, USB Dongle, USB Webcam, Card Reader, dll.

-

Port LAN (Rj-45)

Untuk menghubungkan Raspberry pi ke Jaringan melalui konektor RJ45 dan kabel UTP.

-

GPIO (General Purpose Input Output)

Bagian ini merupakan salah satu keunggulan Raspberry pi dengan Komputer mini sebelumnya, karena pengguna bisa memprograman pin-pin GPIO ini sesuai dengan kebutuhan mereka.

Gambar 2.9 Bagian – Bagian Raspberry pi dan PIN GPIO

Modul Kamera Raspberry piMenurut Kurniawan ,dkk dalam Jurnal ELKOMIKA Vol. 6 No.1 dengan judul Sistem Keamanan Rumah berbasis Rasberry pi dan Telegram Massanger (2017:4) “ Modul kamera Raspberry pi atau disingkat Raspicam merupakan kamera yang digunakan untuk mengambil foto atau video. Raspicam mempunyai resolusi sebesar 5 megapixel dan mendukung resolusi video 720p, 1080p dan VGA90.”

Menururt Samudera dalam Jurnal E-Proseeding of Engineering Vol. 2, No.2 dengan judul Perancangan Sistem Keamanan Ruangan mengguankan Rasberry Pi (2015:3745) “Modul kamera Raspberry biasa disebut Picamera atau Raspicam adalah modul kamera yang didesain khusus untuk Raspberry Pi. Pada Picamera terdapat kabel pita yang dapat dihubungkan ke CSI Connector yang berada pada Raspberry Pi”.

Dari dua pendapat diatas dapat disimpukan bahwa Modul kamera Raspberry biasa disebut Picamera atau Raspicam adalah sebuah modul kamera yang didesain khusus untuk Rasberry Pi yang dapat digunakan untuk mengambil foto dan video serta mengguankan kabel serial yang terhubung dengan konektor CSI pada Rasberry Pi.

Modul kamera Raspberry pi dapat bekerja pada semua model Raspberry Pi. Pada pemrograman Python diperlukan library picamera untuk dapat menjalankan fungsi modul kamera ini

Gambar 2.10 Raspberry Pi CameraSistem Operasi Raspberry piRasbianMenurut William Harrington (2015:10) currently, raspbian is the most popular linux-based operating sistem for the raspberry pi. raspbian is an open source operating system baased on debian, which has been modified specifically for the raspberrypi (thus the name raspbian). raspbian includes customizations that are designed to make the raspberry pi easier to use and includes many different software packages out of the box.

Menurut William Harrington (2015:10) “Saat ini, raspbian adalah yang paling populer berbasis linux Sistem operasi untuk raspberry pi. raspbian adalah sistem operasi open source berdasarkan pada debian, yang telah dimodifikasi khusus untuk raspberry pi (demikian nama raspbian). Raspbian termasuk kustomisasi yang dirancang untuk membuat raspberry pi lebih mudah digunakan dan termasuk banyak paket perangkat lunak yang berbeda di luar .

Gambar 2.11. Logo RaspbianDebian GNU/LinuxDebian GNU/Linux adalah distro non komersial yang dihasilkan oleh para sukarelawan dari seluruh dunia yang saling bekerjasama melalui internet. Distro ini menginginkan adanya semangat open-source yang harus tetap ada pada Debian. Kedinamisan distro ini membuat setiap rilis paket-paketnya di update setiap waktu dan dapat di akses melalui utilitas apt-get.

Debian GNU/Linux adalah distro non komersial yang dihasilkan oleh para sukarelawan dari seluruh dunia yang saling bekerjasama melalui internet. Distro ini menginginkan adanya semangat open-source yang harus tetap ada pada Debian. Kedinamisan distro ini membuat setiap rilis paket-paketnya di update setiap waktu dan dapat di akses melalui utilitas apt-get.

Apt-get adalah sebuah utilitas baris perintah yang dapat digunakan secara dinamis untuk meng-upgrade sistem Debian GNU/Linux melalui apt-repository jaringan archive Debian yang luas. Milis dan forum debian selalu penuh dengan pesan-pesan baik mengenai bug, masalah, sharing, dan lain-lain. Dengan adanya sistem komunikasi ini bug dan masalah keamanan pada tiap paket dapat dilaporkan oleh para pengguna dan pengembang debian dengan cepat. Keuntungan dari debian adalah upgradability, ketergantungan antar paket didefinisikan dengan baik, dan pengembangannya secara terbuka.

Gambar 2.12 Logo DebianPemrograman PythonMenurut Kadir (2017:188), “Phyton adalah bahasa serbaguna yang diciptakan oleh Guido van Rossum pada tahun 1989. Bahasa ini menggunakan interpreter sebagai penerjemah. Interpreter akan melaksanakan perintah begitu pemakai menekan tombol power”.

Menurut Komarudin (2018:9),”Python merupakan Bahasa pemrograman yang sangat popular saat ini. Selain karena powerfull, python juga sangat terkenal karena kemudahannya.

Menurut Kadir (2017:188) “jika dikehendaki, sejumlah perintah dalam bahasa Phyton dapat ditulis dalam sebuah file. Dalam hal ini kumpulan perintah dalam bahsa Phyton dinamakan sebagai script. Hal inilah yang mengendalikan perangkat keras termasuk Rasberry Pi.”.

Konsep Dasar DatabaseDefinisi DatabaseMenurut Warsito,dkk dalam CCIT Jurnal (2015:7)” Database adalah struktur penyimpanan data. Untuk menambah, mengakses dan memperoses data yang disimpan dalam sebuah database komputer, diperlukan sistem manajemen database seperti MYSQL Server”.

Menurut Warsito,dkk dalam CCIT Jurnal (2015:7)” Database adalah struktur penyimpanan data. Untuk menambah, mengakses dan memperoses data yang disimpan dalam sebuah database komputer, diperlukan sistem manajemen database seperti MYSQL Server”.

Menurut Yuhendra dalam Jurnal Momentum Vol.17 No.2 (2015:70), “Database adalah kumpulan data yang saling berhubungan (relasi). Istilah tersebut bisa digunakan pada sistem-sitem yang terkomputerisasi. Dalam pengertian umum, database diartikan sebagai gabungan dari elemen-elemen data yang berhubungan dengan terorganisir.

Menurut Hariyanto (2017:62) “Basis data atau database adalah kumpulan informasi yang di simpan di komputer secara sistemik dalam bentuk table-tabel, sehingga dapat di olah untuk memperoleh informasi dari record yang tersimpan dalam kolom-kolom pada tabel”

Tahapan Perancangan DatabasePerancangan basis data merupakan upaya untuk membangun sebuah basis data dalam suatu lingkungan bisnis. Untuk membangun sebuah basis data terdapat tahapan-tahapan yang perlu kita lalui yaitu:

-

Perencanaan basis data

-

Mendefinisikan sistem

-

Analisa dan mengumpulkan kebutuhan

-

Perancangan basis data

-

Perancangan aplikasi

-

Membuat prototype

-

Implementasi

-

Konversi data

-

Pengujian

-

Pemeliharaan operasional

-