SI1022465315

Daftar isi

- 1 Cover

- 2 Lembar Pengesahan

- 3 Abstraksi

- 4 Kata Pengantar

- 5 Daftar Tabel

- 6 Daftar Gambar

- 7 Daftar Simbol

- 8 BAB I

- 9 BAB II

- 10 BAB III

- 10.1 PEMBAHASAN

- 10.2 Analisa Organisasi

- 10.3 Gambaran Umum Perguruan Tinggi Raharja

- 10.4 Sejarah Singkat Perguruan Tinggi Raharja

- 10.5 Wewenang Dan Tanggung Jawab

- 10.6 Visi, Misi Dan Tujuan

- 10.7 Struktur Organisasi Perguruan Tinggi Raharja

- 10.8 Deskripsi Masalah

- 10.9 Metode

- 10.10 Spesifikasi Sistem

- 10.11 Parameter Kesuksesan

- 10.12 Flowchart

- 10.13 Flowchart Aplikasi Enkripsi

- 10.14 Perancangan Proses

- 10.15 Rancangan Program

- 10.16 Struktur Data

- 10.17 Interface Tampilan Program

- 10.18 Struktur Menu

- 10.19 Rancangan Layar

- 10.20 Metode LSB (Least Significant Bit)

- 10.21 User Requirement

- 10.22 Elisitasi Tahap I

- 10.23 Elisitasi Tahap II

- 10.24 Elisitasi Tahap III

- 10.25 Final Elisitasi

- 11 BAB IV

- 12 BAB V

Cover

APLIKASI ENKRIPSI DATA METODE LSB :

IMPLEMENTASI PADA SOAL UJIAN

TI/S1 STMIK RAHARJA

LAPORAN SKRIPSI

Disusun Oleh :

NIM |

: 1022465315

|

NAMA |

: ARISMAN

|

JURUSAN TEKNIK INFORMATIKA

KONSENTRASI SOFTWARE ENGINEERING

SEKOLAH TINGGI MANAJEMEN DAN ILMU KOMPUTER

TANGERANG

(2014/2015)

Lembar Pengesahan

SEKOLAH TINGGI MANAJEMEN DAN ILMU KOMPUTER

(STMIK) RAHARJA

Disusun Oleh :

NIM |

: 1022465315

|

Nama |

: Arisman

|

Jenjang Studi |

: Strata Satu

|

Jurusan |

: Teknik Informatika

|

Konsentrasi |

: Software Engineering

|

Disahkan Oleh :

Tangerang, Oktober 2014

| Ketua |

Kepala Jurusan

| ||||

| STMIK RAHARJA |

Jurusan Teknik Informatika

| ||||

| (Ir. Untung Rahardja, M.T.I) |

(Junaidi, M.Kom)

| ||||

| NIP : 00594 |

NIP : 001405

|

(2014/2015)

Abstraksi

ABSTRACT

Kata kunci : Steganografi, Least Significant Bit, Wideband Angular Vibration Experiment (WAVE)Format, Encryption process.

ABSTRAKSI

Kata kunci : Steganografi, Least Signifikan Bit , Wideband Angular Vibration Experiment (WAVE)Format, Proses Enkripsi.

Kata Pengantar

Bismillahirrahmanirrahiim

Assalamualaikum Wr.Wb.

Alhamdulillah, puji dan syukur kehadirat Allah SWT atas ridho dan rahmat-Nya yang dilimpahkan kepada penulis sehingga dapat menyusun dan menyelesaikan Laporan Skripsi ini dengan baik. Dimana tugas ini penulis buat dan sajikan dalam bentuk buku yang sederhana, adapun judul yang penulis ambil dalam penyusunan Laporan Skripsi ini adalah “Aplikasi Enkripsi Data Metode LSB : Implementasi Pada Soal Ujian TI/S1 STMIK Raharja”.

Penulis menyadari bahwa dalam penyusunan laporan ini banyak mendapatkan bantuan dari berbagai pihak karena tanpa adanya bantuan tersebut penulis merasa laporan ini tidak akan terselesaikan, ucapan terima kasih penulis tujukan kepada :

- Bapak Ir. Untung Rahardja, M.T.I selaku Presiden Direktur Perguruan Tinggi Raharja.

- Bapak Sugeng Santoso, M.Kom selaku Pembantu Ketua I, sekaligus dosen pembimbing 1 dalam penyusunan Laporan Skripsi ini, terima kasih atas saran dan bimbingannya.

- Bapak Junaidi, M.Kom. selaku Kepala Jurusan Teknik Informatika (TI), sekaligus Stakeholder dalam penyusunan Laporan Skripsi ini, terima kasih atas saran dan bimbingannya.

- Bapak Muhaimin Hasanudin ,ST. selaku dosen pembimbing 2 dalam penyusunan Laporan Skripsi ini, terima kasih atas saran dan bimbingannya.

- Bapak dan Ibu Dosen Perguruan Tinggi Raharja yang telah memberikan ilmu pengetahuan kepada kami.

- Kedua orang tua dan keluarga tercinta yang telah memberikan dukungan moril maupun materil serta doa untuk keberhasilan penulis.

- Kepada teman-teman kampus yang telah memberikan dukungannya.

Lebih khususnya saya ucapkan kepada kedua orang tua, yang terus menerus dan tidak pernah lelah memberikan dorongan serta semangat baik itu secara moril maupun materil.

Maaf apabila laporan Skripsi ini masih banyak kekurangan dan semoga laporan Skripsi ini bermanfaat, khususnya bagi penulis serta bermanfaat pula bagi pembaca. Akhir kata penulis mengucapkan terima kasih.

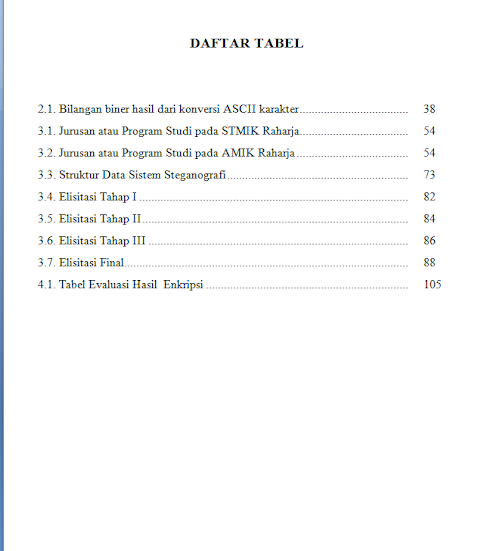

Daftar Tabel

DAFTAR TABEL

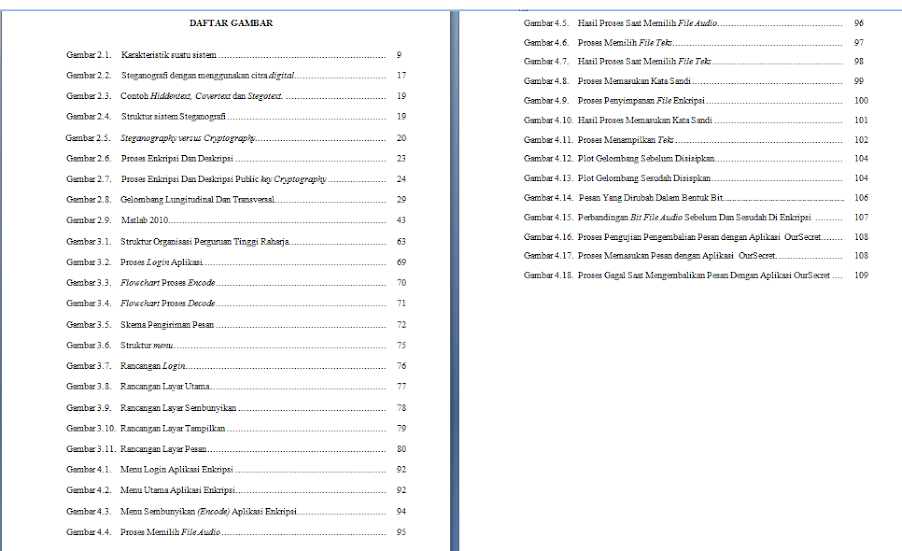

Daftar Gambar

DAFTAR GAMBAR

Daftar Simbol

DAFTAR SIMBOL FLOWCHART

BAB I

PENDAHULUAN

Latar Belakang

Didunia, Internet (Interconnection Network) sudah berkembang menjadi salah satu media komunikasi data yang sangat popular. Kemudahan dalam penggunaan dan fasilitas yang lengkap merupakan keunggulan yang dimiliki oleh internet, dan bukan menjadi salah satu rahasia umum di kalangan masyarakat pengguna internet pada saat ini. Akan tetapi seiring dengan berkembangannya media internet dan aplikasi yang menggunakan internet semakin bertambah pula kejahatan dalam sistem informasi.

Dengan berbagai teknik pengambilan informasi secara legal yang berkembang, banyak yang mencoba mengakses informasi yang bukan haknya. Untuk itu dengan berkembangannya media internet yang sangat cepat ini harus diikuti dengan perkembangan pengamanan dalam sistem informasi yang berada dalam media internet tersebut. Berbagai macam teknik yang digunakan untuk melindungi informasi dari orang yang tidak berhak sehingga mengamankan suatu data adalah penting, salah satunya usaha untuk mengamankan data dalam media informasi diantaranya teknik kriptografi (cryptography). Dengan teknik kriptografi pesan asli (plaintext) yang ada diubah atau di enkripsi dengan suatu kunci (key) menjadi suatu informasi acak (chipertext) yang tidak memiliki. Kunci hanya diketahui oleh yang memiliki informasi dari data tersebut dan yang menerima data tersebut, kemudian dapat digunakan untuk mengembalikan chipertext dan plaintext oleh si penerima. Sehingga orang lain tidak dapat mengetahui pesan tersembunyi dalam media informasi tersebut melainkan hanya mengetahui pesan yang sudah diacak saja.

Dibidang pendidikan yang sekarang mengenal dunia komputerisasi sangatlah penting dalam melakukan manajemen kampus khususnya yang berhubungan dengan manajemen akademik. STMIK Raharja Tangerang merupakan salah satu perguruan tinggi dari institusi pendidikan antara lain AMIK Raharja Informatika dan STMIK Raharja Informatika. Dalam manajemen kampus Raharja sudah menggunakan manajemen keamanan yang cukup baik Tetapi, dalam melakukan sistem pengamanan data soal – soal ujiian untuk Mahasiswa/Mahasiswi yang dilakukan oleh pihak dosen masih begitu sederhana sehingga memerlukan proses keamanan yang baik untuk mengamankan soal ujiannya.

Berdasarkan ide gagasan tersebut, manfaat teknologi komputer sangat dibutuhkan untuk mempermudah proses keamanan soal – soal ujian Mahasiswa/Mahasiswi. Dengan metode steganografi ini maka dapat mempermudah proses keamanan soal – soal ujian agar tidak mengalami kebocoran keamanan soal – soal ujian ke pihak yang tidak berwenang.

Sehingga dengan alasan tersebut diatas maka penulis mengambil judul “Aplikasi Enkripsi Data Metode LSB : Implementasi Pada Soal Ujian TI/S1 STMIK Raharja”. Sebagai judul pengajuan Skipsi ini.

Perumusan Masalah

Berdasarkan latar belakang masalah di atas, maka dirmuskan beberapa masalah, yaitu ::

- Bagaimana mengimplementasikan algoritma Least Significant Bit untuk steganografi pada audio pada keamana data soal – soal ujian Mahasiswa/Mahasiswi STMIK Raharja Tangerang?

- Kendala apa saja yang didapatkan dalam proses steganografi dengan metode Least Significant Bit dalam keamanan data soal – soal ujian?

- Bagaimana penyisipan dan pengambilan data pada media audio ?

Ruang Lingkup Penelitian

Mengingat begitu luasnya keamanan data dalam media informasi, penulis membatasi permasalahan yaitu keamanan data mahasiswa/mahasiswi raharja dengan menggunakan metode LSB (Least Significant Bit) dengan media cover berupa audio WAV dan teks.

Tujuan dan Manfaat Penelitian

Dalam penyusunan skripsi ini, penulis hanya mempelajari teknik-teknik menyembunyikan file atau pesan rahasia kedalam media audio dengan menggunakan Matlab2010 untuk diterapkan pada keamanan data soal-soal ujian mahasiswa/mahasiswi STMIK Raharja Tangerang.

a.Tujuan Penulisan

- Menerapkan Konsep Enkripsi untuk keamanan data dalam mengamankan soal – soal ujian Mahasiswa/Mahasiswi STMIK Raharja Tangerang.

- Untuk mengetahui sistem yang digunakan untuk keamanan data dengan metode steganografi audio dalam media informasi dan mengidentifikasi msalah yang dihadapi oleh pengguna dalam mengamankan datanya.

b.Manfaat Penulisan

Manfaat dari pembuatan penulisan ini yaitu :

- Dalam pembuatan aplikasi ini dapat menyembunyikan suatu file atau pesan rahasia ke dalam media seperti audio sehingga diharapkan akan mampu mengamankan data soal – soal ujian mahasiswa/mahasiswi.

- Dapat mengurangi pelanggaran terhadap informasi pada media keamanan data soal-soal ujuan yang dirahasiakan.

Metode Penelitian

Metode yang dipakai dalam peneliatian terdiri dari langkah-langkah berikut :

a.Metode Pengumpulan Data

Dalam metode ini penulis melakukan pengumpulan data dengan cara observasi serta melakukan wawancara untuk mengumpulkan informasi yang berguna dalam penulisan.

Dalam metode pengumpulan data dibagi menjadi :

1. Metode Observasi (Observation Research)

Elisitasi merupakan rancangan yang dibuat berdasarkan sistem baru yang diinginkan oleh pihak manajemen terkait dan disanggupi oleh penulis untuk dieksekusi. Elisitasi dilakukan melalui tiga tahap, yaitu elisitasi tahap I, elisitasi tahap II, elisitasi tahap III, dan elisitasi final. Dan dengan menggunakan metode elisitasi final, peneliti diharapkan dapat fokus meneliti sesuai dengan permintaan dari stakeholder.

2. Wawancara (Interview)

Dalam mendapatkan data penulis melakukan tanya-jawab terhadap narasumber yang dapat membantu penulis dalam pembuatan penulisan.

3. Metode Studi Pustaka

Metode studi pustaka digunakan oleh penulis dengan mencari informasi dari internet, buku, dan jurnal yang berguna untuk data-data informasi yang dibutuhkan dalam pembuatan penulisan.

b. Metode Analisa

Dalam metode analisan dibagi menjadi beberapa bagian yaitu :

1. Metode Analisa Sistem

Dalam metode ini penulis menggambarkan metode analisa yang menghubungkan alasan kenapa penulis melakukan metode metode tertentu dalam penulisan.

2. Metode Analisa Perancangan Program

Dalam metode ini penulis melakukan analisa terhadap struktur struktur bagian yang dapat menggambarkan rancangan program yang penulis buat dengan menggunakan tabel keputusan dan bagian alir program (Flowchart) pada proses aplikasi.

c. Metode Perancangan

Dalam metode ini penulis menggambarkan secara umum metode yang digunakan dalam perancangan bagian struktur data-data yang dikumpulkan lalu ditampilkan dengan menggunakan tabel keputusan dan bagian alir program (flowchart) pada proses aplikasi.

d. Metode Prototipe

Dalam penulisan ini penulis menjabarkan metode yang digunakan yaitu metode evolutionary dalam pembuatan penulisan sehingga setelah rancangan prototipe selesai dapat dikembangkan kembali ke dalam rancangan final program.

e. Metode Testing

Pada metode ini setelah penulis membuat coding-coding dalam pembuatan program secara benar maka penulis melakukan uji coba dengan menggunakan metode greybox.

Sistematika Penulisan

Agar pemahaman tentang penulisan laporan Skripsi ini menjadi lebih mudah dan terarah maka penulis mengelompokan materi penulisan laporan Skripsi ini menjadi beberapa bab dengan sistematika penyampaiannya sebagai berikut :

BAB I : PENDAHULUAN

Bab ini berisikan tentang latar belakang, perumusan masalah, tujuan dan manfaat penulisan, ruang lingkup, metodologi penelitian dan sistematika penulisan.

BAB II : LANDASAN TEORI

Berisi dasar – dasar dan teori yang berhubungan dengan penelitian, yang dapat membantu dalam pembuatan laporan Skirpsi.

BAB III : ANALISIS PERMASALAHAN

Berisi mengenai sejarah perusahaan, visi dan misi perusahaan, struktur organisasi perusahaan, serta menguraikan analisis terhadap sistem yang sedang berjalan dan permasalahan yang ada serta menjelaskan perancangan sistem yang akan diimplementasikan.

BAB IV : HASIL PENELITIAN

Berisi mengenai implementasi dari sistem yang dibuat. Kemudian dilanjutkan dengan tahapan evaluasi untuk memberikan gambaran mengenai tingkat keberhasilan sistem yang dikembangkan.

BAB V : PENUTUP

Berisi kesimpulan dari hasil analisis, pengembangan sistem yang digunakan, selain itu memuat saran – saran yang dapat menjadi pertimbangan untuk pengembangan sistem yang lebih lanjut di masa mendatang.

DAFTAR PUSTAKA

LAMPIRAN

BAB II

BAB III

PEMBAHASAN

3.1. Analisa Organisasi

3.1.2. Gambaran Umum Perguruan Tinggi Raharja

Dengan semakin banyaknya Perguruan Tinggi di daerah Tangerang, khususnya dalam bidang pendidikan komputer ternyata hal tersebut masih belum bisa memenuhi kebutuhan masyarakat dalam memperoleh data secara terkomputerisasi di setiap bidang. Dunia komputer dan alat-alat canggih serta otomatis lainnya dalam dunia perkantoran, baik instansi pemerintah maupun swasta sangat pesat sekali perkembangannya, sehingga selalu berubah setiap saat. Oleh karena itu Perguruan Tinggi Raharja dalam pendiriannya mempunyai misi untuk ikut membantu program pemerintah dalam upaya mencerdaskan kehidupan bangsa Indonesia serta meningkatkan Sumber Daya Manusia (SDM) dalam menghadapi era globalisasi. Telah menjadi tekad para pendiri Perguruan Tinggi ini untuk membantu pemerintah dan masyarakat kota Tangerang dalam pendirian Perguruan Tinggi Raharja yang diselenggarakan oleh Yayasan Nirwana Nusantara (YNN) yang didirikan pada tahun 2001 dan merupakan pendidikan yang terbaik dalam bidang pendidikan komputer.

3.1.2. Sejarah Singkat

Perguruan Tinggi Raharja bermula dari sebuah lembaga kursus komputer yang bernama LPPK (Lembaga Pendidikan dan Pelatihan Komputer) Raharja yang terletak di Jl. Gatot Subroto Km.2 Harmoni Mas Cimone Tangerang.

LPPK Raharja diresmikan pada tanggal 3 Januari 1994 oleh Bapak Walikota Tangerang Drs. H. Zakaria Machmud, Raharja telah terdaftar pada Depdiknas Kotamadya Tangerang dengan Nomor 201/PLSM/02.4/L.93. Lembaga inilah yang mempelopori penggunaan Operating System Windows dan aplikasinya di wilayah Tangerang dan sekitarnya, hal tersebut mendapat respon positif dan jumlah peminatnya pun meningkat pesat seiring dengan kerjasama yang dilakukan oleh lembaga ini dengan Sekolah Lanjutan Tingkat Atas yang ada di Tangerang. Karena semakin pesatnya perkembangan dan pertumbuhan akan komputerisasi dan meningkatnya peminat masyarakat Tangerang maka pada tanggal 24 Maret 1999 LPPK Raharja berkembang menjadi Akademi Manajemen Informatika dan Komputer (AMIK) Raharja Informatika yang diresmikan melalui Surat Keputusan Menteri Pendidikan dan Kebudayaan Republik Indonesia Nomor: 56/D/O/1999 yang diserahkan langsung dari Bapak Prof. Dr. Udju D. Rusdi selaku Koordinator KOPERTIS wilayah IV Jawa Barat kepada Ketua Yayasan Nirwana Nusantara Ibu Kasarina Sudjono. Pada tanggal 2 Februari 2000, dengan menyelenggarakan jurusan Manajemen Informatika. Pada tanggal 2 Februari 2000 AMIK Raharja Informatika menjadi satu-satunya perguruan tinggi yang menjalankan studi formal untuk program Diploma I (DI) dengan memberikan gelar Ahli Pratama dan Program Diploma II (DII) dengan memberikan gelar Ahli Muda dan Diploma III (DIII) dengan memberikan gelar Ahli Madya kepada lulusannya. Sesuai dengan Surat Keputusan Koordinator Perguruan Tinggi Swasta wilayah IV Jawa Barat dengan Nomor 3024/004/KL/1999. Kemudian pada tanggal 7 September 2000 sesuai dengan surat keputusan Direktur Jendral Pendidikan Tinggi Departemen Pendidikan Nasional Nomor 354/Dikti/Kep/2000, menambah 2 program yakni D3 Teknik Informatika dan D3 Komputerisasi Akuntansi. Kini AMIK Raharja Informatika mempunyai 3 (tiga) program studi Diploma III dengan jurusan Manajemen Informatika (MI), Teknik Informatika (TI) dan Komputerisasi Akuntansi (KA) yang masing-masing jurusan memberikan gelar Ahli Madya (A.md), Ahli Muda (AM), dan Ahli Pratama (AP) kepada lulusannya. Pada tanggal 20 Oktober 2000 dalam usahanya untuk meningkatkan mutu dan kualitas daripada lulusan, AMIK RAHARJA INFORMATIKA meningkatkan statusnya dengan membuka Sekolah Tinggi Manajemen Informatika dan Komputer (STMIK) RAHARJA. Dengan surat keputusan Nomor 42/01/YNN/PR/II/200, ketua Yayasan Nirwana Nusantara mengajukan permohonan pendirian STMIK RAHARJA kepada Mendiknas KOPERTIS Wilayah IV Jawa Barat dengan 3 ( tiga ) program studi SI jurusan Sitem Informasi (SI), Teknik Informatika (TI) dan Sistem Komputer (SK). Hal tersebut telah mendapat tanggapan dari Direktur Jendral Pendidikan Tinggi dengan surat keputusan Nomor 5706/D/T/2000. Tidak hanya sampai disini, dalam rangka meningkatkan mutu dan kualitas lulusan RAHARJA sesuai dengan Rencana Induk Pengembangan (RIP) Raharja, bahwa dalam kurun waktu tidak lebih dari 5 tahun sudah berdiri Universitas RAHARJA.

Pada saat ini, Perguruan Tinggi Raharja pun telah meningkatkan mutu dan kualitasnya melalui Sertifikat Akreditasi, diantaranya yaitu sebagai berikut :1. Pada tanggal 5 April 2006 dengan Sertifikat Akreditasi Nomor 00117/Ak-I-DIII-03/DFXMEI/IV/2002 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Diploma III Manajemen Informatika di AMIK Raharja Informatika terakreditasi B.

2. Pada tanggal 4 Mei 2006 dengan Sertifikat Akreditasi Nomor 08479/Ak-X-S1-001/CAGTLF/V/2006 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Strata 1 Teknik Informatika di STMIK Raharja terakreditasi B.

3. Pada tanggal 11 Mei 2006 dengan Sertifikat Akreditasi Nomor 08523/Ak-X-S1-002/CAGSIM/V/2006 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Strata 1 Sistem Informasi di STMIK Raharja terakreditasi B.

4. Pada tanggal 3 Agustus 2007 dengan Sertifikat Akreditasi Nomor 006/BAN-PT/AK-VII/DPI-III/VIII/2007 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Diploma III Manajemen Informatika di AMIK Raharja Informatika terakreditasi B.

5. Pada tanggal 25 Agustus 2007 dengan Sertifikat Akreditasi Nomor 019/BAN-PT/AK-X/S1/VIII/2007 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Strata 1 Sistem Komputer di STMIK Raharja terakreditasi B.

6. Pada tanggal 29 Desember 2007 sesuai Surat Keputusan oleh Badan Akreditasi Nasional Perguruan Tinggi (BAN-PT) dengan Nomor 017/BAN-PT/AK-VII/Dpl-III/XII/2007 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Diploma Tiga Teknik Informastika di AMIK Raharja Informatika dengan terakreditasi B.

7. Pada tanggal 18 Januari 2008 sesuai Surat Keputusan oleh Badan Akreditasi Nasional Perguruan Tinggi (BAN-PT) dengan Nomor 019/BAN-PT/AK-VII/Dpl-III/I/2008 yang berisi Badan Akreditasi Nasional Perguruan Tinggi menyatakan bahwa program studi Diploma Tiga Komputerisasi Akuntansi di AMIK Raharja Informatika terakreditasi A.

8. Pada tanggal 08 Juli 2011 sesuai surat Keputusan oleh Badan Akreditasi Nasional Perguruan Tinggi (BAN-PT) dengan Nomor 010/BAN-PT/Ak-XIV/S1/VII/2011, menyatakan bahwa Program Studi Sarjana Teknik Informatika, Sekolah Tinggi Manajemen Informatika dan Komputer Raharja, Tangerang terakreditasi B.

9. Pada tanggal 23 September 2011 sesuai surat Keputusan oleh Badan Akreditasi Nasional Perguruan Tinggi (BAN-PT) dengan Nomor 025/BAN-PT/Ak-XIV/S1/IX/2011, menyatakan bahwa Program Studi Sarjana Sistem Informasi, Sekolah Tinggi Manajemen Informatika dan Komputer Raharja, Tangerang terakreditasi B.

A. Jurusan / Program Studi pada STMIK Raharja.

Tabel 3.1 Jurusan atau Program Studi pada STMIK Raharja.

Analisa Organisasi

Gambaran Umum Perguruan Tinggi Raharja

Sejarah Singkat Perguruan Tinggi Raharja

Wewenang Dan Tanggung Jawab

Visi, Misi Dan Tujuan

Struktur Organisasi Perguruan Tinggi Raharja

Deskripsi Masalah

Metode

Spesifikasi Sistem

Parameter Kesuksesan

Flowchart

Flowchart Aplikasi Enkripsi

Perancangan Proses

Rancangan Program

Struktur Data

Interface Tampilan Program

Struktur Menu

Rancangan Layar

Metode LSB (Least Significant Bit)

User Requirement

Elisitasi Tahap I

Elisitasi Tahap II

Elisitasi Tahap III

Final Elisitasi

BAB IV

Lingkungan Implementasi

4.1. Lingkungan Implementasi

Pada pembahasan lingkungan implementasi meliputi pembahasan spesifikasi hardware yang digunakan, perangkat lunak, perangkat pembangun dan tools yang digunakan untuk membuat sistem Aplikasi Enkripsi.

4.1.1. Hardware

Processesor : Intel (R) Pentium (R) CPU P6100 @2.00GHz (2 CPUs),~2.0Ghz

Memory : 3072 MB RAM

Adapter Video : Intel (R) HD Graphics 1275 MB

Chipset Type : Intel (R) HD Graphics (Pentium)

Display Mode : 1366 x 768 ( 32 Bit ) ( 60 Hz ).

Monitor : 14 Inch

4.1.2. Software

Sistem aplikasi Enkripsi dibuat dengan perangkat lunak dan perangkat pembangun dan aplikasi pembantu ( tools) dibawah ini :

Sistem Operasi : Microsoft Windows 7

Perangkat pembangun : Matlab R2010b.

Aplikasi pembantu : Notepad

4.2. Implementasi Aplikasi

Pada bab implementasi aplikasi akan meliputi pembahasan tentang antar muka sistem aplikasi enkripsi dan bagaimana proses dari aplikasi sistem enkripsi.

Antar Muka

Pada sub-bab ini meliputi pembahasan menu utama dan proses dari sistem aplikasi enkripsi.

A. Menu Login

Pada gambar 4.1 menampilkan tampilan menu login aplikasi enkripsi, dimana ditampilkan menu “username” dan “password” yang merupakan identitas untuk melakukan proses login aplikasi sehingga pengguna dapat menampilkan menu utama pada aplikasi enkripsi.

Gambar 4.1. Menu Login Aplikasi Enkripsi

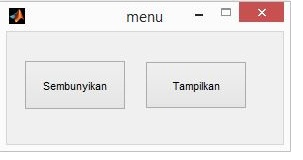

B.Menu Utama

Pada gambar 4.2 menampilkan tampilan menu utama sistem aplikasi enkripsi, dimana ditampilkan menu “sembunyikan” yang merupakan kesatuan untuk melakukan proses encode dan Menu “tampilkan”, yang berisi tampilan untuk melakukan decode pesan.

Gambar 4.2 Menu Utama Aplikasi Enkripsi

C.Proses Sembunyikan (Encode)

Menu “Sembunyikan ” dapat ditampilkan dengan mengklik menu / tulisan “Sembunyikan ”. Pada menu ini, proses awal yang harus dilakukan adalah menginput file audio yang akan digunakan sebagai media cover untuk menyisipkan pesan tersembunyi yang akan dimasukan ke dalam media cover audio. Setelah menginput audio, maka input file teks yang akan digunakan sebagai pesan rahasia yang akan disembunyikan di dalam file cover audio . setelah menginput teks maka input kata kunci (password) muncul untuk menambahkan keamanan pada sistem aplikasi enkripsi ini sendiri, kemudian pengguna dapat melakukan proses penyembunyian (encode) pesan dengan menekan tombol sembunyikan teks.

Gambar 4.3 Menu Sembunyikan (Encode) Aplikasi Enkripsi

Pada saat proses Sembunyikan/encode di awal menu ada beberapa tahapan yang harus dilakukan yaitu :

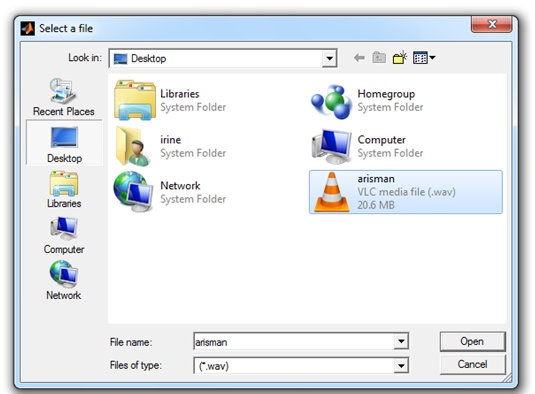

1.Menu Input File Audio

Pada gambar 4.4 menjelaskan pada tombol buka audio Fungsi ini untuk menginputkan file audio dan diambil dari media penyimpanan.

Gambar 4.4 Proses Memilih file audio.

Maka setelah proses memasukan file audio hasil yang ditampilkan akan menunjukan lokasi file yang diambil dari tempat penyimpanan seperti tampilan di Gambar 4.4.

Gambar 4.5. Hasil Proses saat memilih file audio.

2.Menginput File Teks

Pada gambar 4.6 menjelaskan pada tombol masukan teks Fungsi ini untuk menginputkan file teks dan diambil dari media penyimpanan.

Gambar 4.6 Proses Memilih file teks

Maka setelah proses memasukan file teks hasil yang ditampilkan akan menunjukan lokasi file yang diambil dari tempat penyimpanan seperti tampilan di Gambar 4.6.

Gambar 4.7. Hasil Proses setelah memilih file teks

3.Menginput Kata Sandi

Pada gambar 4.8 menampilkan proses dari fungsi input kata sandi, yang dilakukan setelah teks pesan di inputkan. Memasukan kata sandi berguna untuk mengamankan data saat proses enkripsi sehingga data yang telah do emkripsi tidak bisa langsung dibuka oleh pihak yang tidak berwenang .

Gambar 4.8 Proses Memasukan kata kunci.

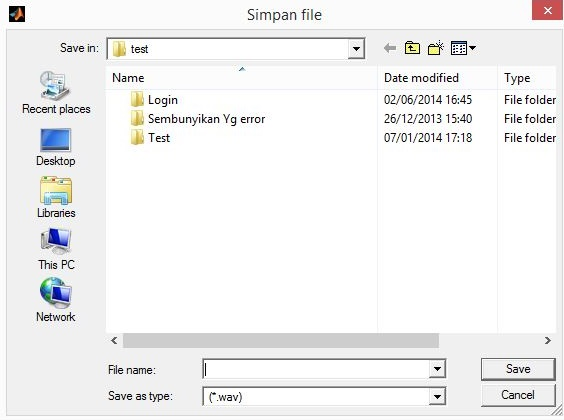

4.Proses Penyimpanan Hasil encode

Pada gambar 4.9 menampilkan proses dari penyimpanan hasil encode maka user dapat menekan tombol “sembunyikan teks” untuk menyimpan hasil enkripsi enkripsi yang berupa file audio dan pengguna dapat menentukan sendiri untuk tempat untuk menyimpan hasil encode.

Gambar 4.9 Proses Penyimpanan file enkripsi.

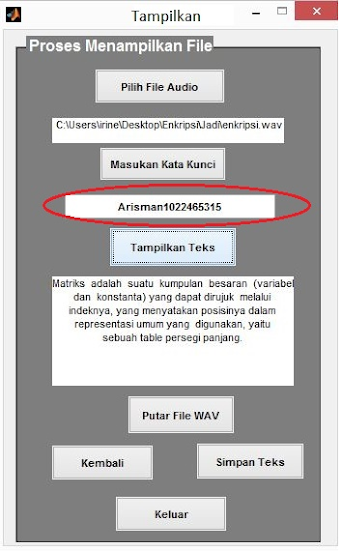

D.Proses Tampilkan (Decode)

Pada proses menu “Tampilkan” dapat ditampilkan dengan mengklik menu/tulisan “Tampilkan”. Komponen-komponen yang terdapat pada menu ini hampir memiliki fungsi yang sama dengan proses untuk menyembunyikan dan juga untuk proses tampilkan hal yang dilakukan terlebih dahulu adalah membuka kata kunci untuk dapat membuka file “password”. Maka Form tampilkan teks akan menampilkan teks yang di sembunyikan. Hasilnya akan ditampilkan ketika proses decode selesai.

Pada saat proses Sembunyikan/encode di awal menu ada beberapa tahapan yang harus dilakukan yaitu :

1.Form Input kata sandi

Gambar 4.10. Hasil Proses Memasukan kata kunci

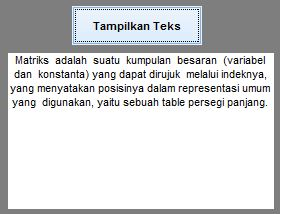

2.Form hasil pesan teks

Gambar 4.11 Proses Menampilkan teks

4.3.Proses Aplikasi

Langkah-langkah proses dalam sistem aplikasi enkripsi adalah :

1.Menginputkan file audio yang digunakan sebagai media cover untuk proses enkripsi pesan.

2.Menginputkan teks, kemudian sistem membaca panjang karakter teks.

3.Menginputkan kata sandi untuk menambah keamanan.

4.Melakukan proses encode, sistem akan melakukan proses enkripsi sehingga cover audio menjadi di enkripsi ( Penyisipan teks pada audio ).

5.Proses decode, sistem akan mengkonfirmasi kata sandi, apabila kata sandi telah sesuai maka proses selanjutnya adalah memilih file audio akan diambil dari media pemyimpanan dan muncul teks rahasia yang telah disembunyikan.

4.3.1. Pengujian Aplikasi

Dalam penelitian ini dilakukan beberapa pengujian, antara lain :

1.Membandingkan media audio sebelum disisipkan data dan setelah disisipkan data berupa teks.

2.Mengembalikan data yang sudah disisipkan ke dalam media citra dengan sandi yang berbeda.

3.Membandingkan gelombang file audio dengan grafik gelombang.

Implementasi Aplikasi

Proses Aplikasi

Pengujian Pada Aplikasi Enkripsi OurSecret

Analisa Hasil Pengujian

BAB V

Kesimpulan

Kesimpulan Dan Saran

5.1. Kesimpulan

Berdasarkan analisa yang telah diuraikan pada bab-bab sebelumnya dan juga berdasarkan hasil pengamatan penulis dari rumusan masalah, maka dapat diambil kesimpulan sebagai berikut:

1.Sistem Aplikasi enkripsi pada file audio adalah dengan menyisipkan pesan tersembunyi yang disisipkan dalam file audio sehingga pesan tersebut dapat di isi dengan soal – soal ujian sehingga keamanan data soal pada STMIK Raharja menjadi lebih baik karena file audio yang telah disisipkan tidak diketahui dengan kasat mata.

2.Sistem Aplikasi enkripsi pada file audio Mempunyai kendala yaitu User B harus mempunyai aplikasi yang dibutuhkan untuk melihat pesan tersembunyi/soal – soal ujian yang di inginkan dan file yang disisipkan hanya ber – format Txt (Teks) dalam file audio.

3.File yang telah mengalami kompresi dengan dengan disisipi pesan menggunakan Audio file Wav sebagai cover image tidak mengalami perubahan dan juga untuk file teks yang di tampilkan dan disimpan kembali tidak mengalami perubahan saat mengembalikan pesan rahasia yang telah disisipkan di dalam file cover. Tetapi saat file Teks yang digunakan melebihi file cover maka program tidak dapat dijalankan dan dapat menyebabkan munculnya pesan kesalahan.

Saran

5.2. Saran

Dalam penerapan sistem penulis ingin mengemukakan saran-saran agar sistem bisa berjalan dengan baik, diantaranya:

1.Untuk memaksimalkan sistem, perlu adanya pengembangan dalam sistem menjadi lebih mudah di gunakan tidak hanya dalam bentuk format WAV saja melainkan dalam format yang lain dan sistem yang terproteksi agar kesalahan bisa diminimalisasi.

2.Dengan sistem yang lebih dikembangkan lagi dapat mempermudah pengguna dalam penyisipan informasi rahasia dan dapat membuat kenyamanan bagi pengguna.

3.Penulis menyarankan untuk pengembangan sistem, tidak hanya satu buah file saja yang dapat disembunyikan melainkan beberapa file sekaligus.